Практическая работа: Модуль 2. Развертывание ALD Pro

См. также Требования, правила и цели выполнения практической работы.

Практические задания (без ответов)

Задание 1. Подготовьте шаблон виртуальной машины для тестового стенда

1.1. Настройте натированную сеть для тестового стенда:

Имя сети: Сеть - Стенд ALD Pro.

CIDR сети (диапазон адресов): 10.0.1.0/24.

Поддержка DHCP: Отключаем DHCP.

1.2. Создайте виртуальную машину для первого контроллера домена:

Имя: dc-1.ald.company.lan - Стенд ALD Pro.

Папка машины: по умолчанию.

Тип: Linux.

Версия: Other Linux (64-bit).

Объем памяти: 4096 МБ.

Жесткий диск: Создать новый виртуальный жесткий диск.

Тип файла: VDI (VirtualBox Disk Image).

Формат хранения: Динамический виртуальный жесткий диск.

Путь: по умолчанию.

Размер: 50 ГБ.

В настройках задайте следующие параметры:

Процессор: 4 ЦП.

Интерфейс паравиртуализации: KVM.

Оптический привод: installation-1.7.7.9-24.04.25_19.28.iso.

Тип сети: Сеть NAT.

Имя сети: Сеть - Стенд ALD Pro.

1.3. Установите операционную систему с графическим окружением и максимальным уровнем защищенности «Смоленск»:

Имя компьютера оставьте по умолчанию astra.

Локальным администратором укажите пользователя localadmin.

В качестве пароля локального администратора установите значение Pa$$w0rd.

Настройку сети пропустите.

При разметке диска выберите пункт Авто – использовать весь диск и настроить LVM (потребуется в будущем при обновлении ОС до версии ALSE 1.8+) и схему разметки Все файлы в одном разделе.

Версию ядра оставьте 6.1-generic по умолчанию. Не используйте варианты hardened (с усиленной самозащитой) и lowlatency (с увеличенной до 1000 Гц частотой переключения задач), которые доступны для версии 5.15, но не поддерживаются продуктом ALD Pro.

Из пакетов программ по умолчанию можно исключить, например, Средства работы с графикой, но обязательно оставьте Офисные приложения, так как в дальнейшем нам потребуется LibreOffice для просмотра CSV-файлов в табличном виде. Добавьте также пакет Средство удаленного подключения SSH, если вы хотите подключаться к компьютеру удаленно.

При выборе дополнительных параметров укажите уровень защищенности Смоленск и оставьте включенными флажки Мандатный контроль целостности и Мандатное управление доступа. В тестовых средах для удобства работы можно отключить флажок Запрос пароля для команды sudo.

При настройке GRUB используйте тот же пароль Pa$$w0rd.

1.4. Сделайте временную настройку сетевого интерфейса через апплет NetworkManager со следующими параметрами:

IP-адрес: 10.0.1.10.

Маска: 24 или 255.255.255.0.

Шлюз: 10.0.1.1.

Сервер DNS: 77.88.8.8.

1.5. Настройте base и extended репозитории операционной системы.

1.6. Установите гостевые дополнения.

1.7. Клонируйте шаблон виртуальной машины:

Имя: Шаблон - Стенд ALD Pro.

Путь: Оставьте по умолчанию.

Тип клонирования: Полное клонирование.

Цель клонирования: Состояние машины.

Политика MAC-адреса: Сгенерировать новые MAC-адреса всех сетевых адаптеров.

Задание 2. Разверните первый контроллер домена

2.1. Настройте сетевой интерфейс для постоянной работы:

IP-адрес: 10.0.1.11.

Маска: 24 или 255.255.255.0.

Шлюз: 10.0.1.1.

Сервер DNS: 77.88.8.8.

2.2. Настройте репозитории продукта ALD Pro.

2.3. Настройте имя контроллера домена.

2.4. Установите пакеты контроллера домена.

2.5. Выполните повышение роли сервера до контроллера домена.

2.6. Проверьте базовые функции домена.

2.6.1. Проверьте доменные службы sssd и ipactl.

2.6.2. Проверьте Kerberos-аутентификацию.

2.5.3. Проверьте портал управления и настройте домашнюю страницу.

2.6. Выполните дополнительную настройку DNS-службы.

2.6.1. Отключите DNSSEC и запретите рекурсивные запросы.

2.6.2. Настройте глобальный перенаправитель DNS-запросов.

Задание 3. Присоедините компьютер к домену

3.1. Подготовьте виртуальную машину:

Имя: pc-1.ald.company.lan - Стенд ALD Pro.

Путь: Оставьте по умолчанию.

Тип клонирования: Полное клонирование.

Цель клонирования: Состояние машины.

Политика MAC-адреса: Сгенерировать новые MAC-адреса всех сетевых адаптеров.

3.2. Настройте сетевой интерфейс для постоянной работы:

Метод: Вручную.

Адрес: 10.0.1.51 (в соответствии с описанием тестового стенда).

Маска: 24 или 255.255.255.0.

Шлюз: 10.0.1.1 (адресом шлюза VirtualBox является первый IP-адрес сети).

Серверы DNS: 10.0.1.11 (адрес dc-1.ald.company.lan).

Поисковый домен: ald.company.lan (это значение будет добавляться к коротким именам).

3.3. Настройте репозитории продукта ALD Pro.

3.4. Установите пакеты клиентской части.

3.5. Проверьте имя хоста на уникальность.

3.6. Выполните ввод компьютера в домен.

Задание 4. Выполните вывод компьютера из домена

Откатите настройки клиента FreeIPA.

Удалите пакеты приложений.

Удалите домашнюю директорию доменного администратора.

Удалите каталоги клиентских приложений подсистем ALD Pro и другие артефакты, созданные из скриптов.

Удалите корневой сертификат домена.

Верните исходное имя хоста и перезагрузить систему.

На контроллере домена удалите аккаунт компьютера и его DNS-записи.

Задание 5. Присоедините компьютер к домену графической утилитой

Скачайте deb-пакет

по прямой ссылкеили из личного кабинета.Запустите утилиту из меню .

Измените имя компьютера, например,

pc-14.Введите компьютер в домен ald.company.lan.

Задание 6. Проверьте доверие с доменом и сбросьте пароль

Проверьте наличие доверия с доменом.

Обновите пароль компьютера.

Задание 7. Присоедините компьютер к домену учетной записью с ограниченными правами

Создайте новую роль и добавьте ей все необходимые права доступа.

Создайте пользователя

tseи назначьте ему новую роль.Проверьте возможность присоединения компьютера к домену с использованием учетной записи пользователя

tse.

Задание 8. Присоедините компьютер к домену с помощью одноразового пароля

Создайте учетную запись хоста с одноразовым паролем.

Присоедините компьютер

pc-2к домену, используя одноразовый пароль самой машины.

Практические задания (с ответами)

Для отработки практических навыков мы предлагаем вам подготовить стенд, который был описан в материалах модуля. В этом документе мы собрали очень краткие подсказки, чтобы вы могли проверить себя, получится ли у вас без расширенных материалов модуля вспомнить все существенные технические детали.

Задание 1. Подготовьте шаблон виртуальной машины для тестового стенда

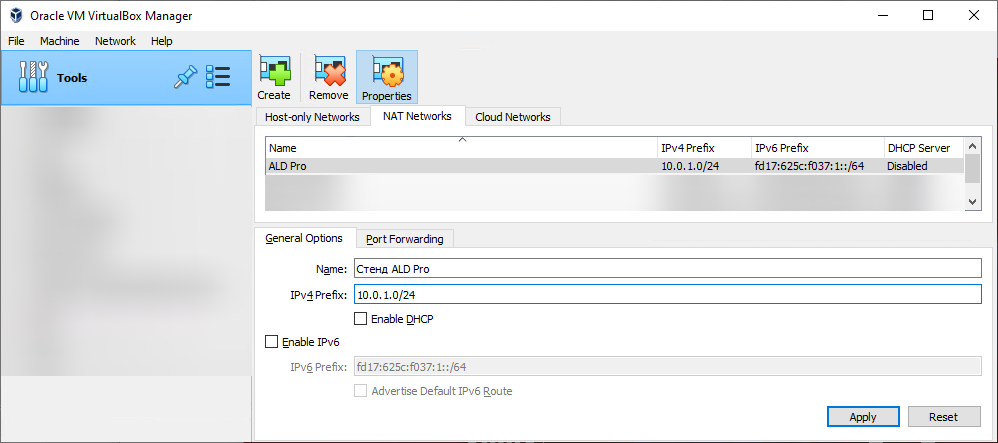

1.1. Настройте натированную сеть для тестового стенда

Для создания натированной сети VirtualBox нужно выполнить следующие действия:

Открыть «Менеджер сети» из меню .

Перейти на вкладку «Сеть NAT» и нажать кнопку .

В настройках сети задать следующие параметры:

Имя сети: Сеть - Стенд ALD Pro.

CIDR сети (диапазон адресов): 10.0.1.0/24.

Поддержка DHCP: Отключаем DHCP.

рис. 208 Создание сети NAT

1.2. Создайте виртуальную машину для первого контроллера домена

В окне VirtualBox Manager выполните команду и укажите следующие параметры:

Имя: dc-1.ald.company.lan - Стенд ALD Pro.

Папка машины: по умолчанию.

Тип: Linux.

Версия: Other Linux (64-bit).

Объем памяти: 4096 МБ.

Жесткий диск: Создать новый виртуальный жесткий диск.

Тип файла: VDI (VirtualBox Disk Image).

Формат хранения: Динамический виртуальный жесткий диск.

Путь: по умолчанию.

Размер: 50 ГБ.

После создания виртуальной машины в ее настройках задайте следующие параметры:

На вкладке укажите 4 ЦП для ускорения установки ОС, далее можно уменьшить этот параметр до 2 ЦП.

На вкладке укажите KVM.

На вкладке для компакт-диска укажите установочный файл installation-1.7.7.9-24.04.25_19.28.iso.

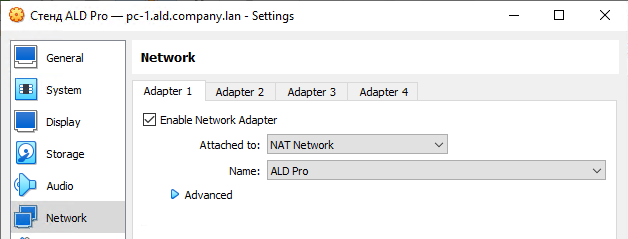

На вкладке выберите тип подключения Сеть NAT и имя Сеть - Стенд ALD Pro.

рис. 209 Настройки сети VM

1.3. Установите операционную систему

Загрузите виртуальную машину и установите операционную систему с графическим окружением и максимальным уровнем защищенности «Смоленск»:

Имя компьютера оставьте по умолчанию astra.

Локальным администратором укажите пользователя localadmin.

В качестве пароля локального администратора установите значение Pa$$w0rd.

Настройку сети пропустите.

При разметке диска выберите пункт Авто – использовать весь диск и настроить LVM (потребуется в будущем при обновлении ОС до версии ALSE 1.8+) и схему разметки Все файлы в одном разделе.

Версию ядра оставьте 6.1-generic по умолчанию. Не используйте варианты hardened (с усиленной самозащитой) и lowlatency (с увеличенной до 1000 Гц частотой переключения задач), которые доступны для версии 5.15, но не поддерживаются продуктом ALD Pro.

Из пакетов программ по умолчанию можно исключить, например, Средства работы с графикой, но обязательно оставьте Офисные приложения, так как в дальнейшем нам потребуется LibreOffice для просмотра CSV-файлов в табличном виде. Добавьте также пакет Средство удаленного подключения SSH, если вы хотите подключаться к компьютеру удаленно.

При выборе дополнительных параметров укажите уровень защищенности Смоленск и оставьте включенными флажки Мандатный контроль целостности и Мандатное управление доступа. В тестовых средах для удобства работы можно отключить флажок Запрос пароля для команды sudo.

При настройке GRUB используйте тот же пароль Pa$$w0rd.

После первой загрузки системы вы можете проверить ее версию и уровень защищенности, используя следующие команды:

cat /etc/astra/build_version

sudo astra-modeswitch getname

Результат выполнения команд выделен цветом:

localadmin@astra:~$ cat /etc/astra/build_version

1.7.7.9

localadmin@astra:~$ sudo astra-modeswitch getname

[sudo] пароль для localadmin:

maximum(smolensk)

1.4. Сделайте временную настройку сетевого интерфейса

Сделайте временную настройку сетевого интерфейса через апплет NetworkManager со следующими параметрами:

IP-адрес: 10.0.1.10.

Маска: 24 или 255.255.255.0.

Шлюз: 10.0.1.1.

Сервер DNS: 77.88.8.8.

рис. 210 Настройка сетевого интерфейса с помощью апплета Network Manager

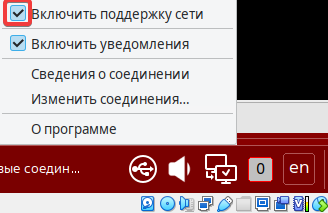

Если сетевые настройки не применились, то выключите и включите обратно поддержку сети для применения изменений.

рис. 211 Включение/отключение поддержки сети

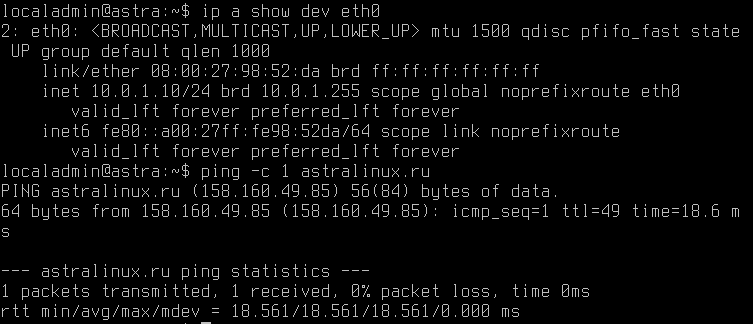

Чтобы убедиться в работе сетевого стека, выполните следующие команды:

ip a show dev eth0

ping dl.astralinux.ru -c 4

рис. 212 Проверка работы сети

1.5. Настройте репозитории операционной системы

Вы можете редактировать файл /etc/apt/sources.list напрямую или запустить редактор с помощью следующей команды, чтобы воспользоваться дополнительными проверками при сохранении изменений:

sudo apt edit-sources

Для операционной системы ALSE 1.7.7 UU2 (1.7.7.9) установите следующее содержимое файла /etc/apt/sources.list:

deb https://dl.astralinux.ru/astra/frozen/1.7_x86-64/1.7.7/uu/2/repository-base/ 1.7_x86-64 main contrib non-free

deb https://dl.astralinux.ru/astra/frozen/1.7_x86-64/1.7.7/uu/2/repository-extended/ 1.7_x86-64 main contrib non-free

После изменения состава репозиториев следует обновить индекс доступных пакетов с помощью команды sudo apt update. Эта команда извлекает список пакетов и зависимостей, но еще не обновляет само программное обеспечение. Вот результат ее выполнения:

sudo apt update

Выполните обновление пакетов через dist-upgrade или sudo astra-update -a -r:

sudo apt dist-upgrade -y -o Dpkg::Options::=--force-confold

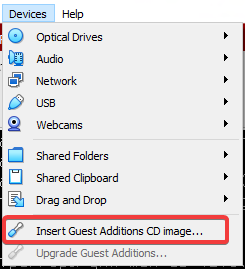

1.6. Установите гостевые дополнения

Подключите и примонтируйте диск с гостевыми дополнениями, выбрав меню :

Примечание

Диск с гостевыми дополнениями можно скачать по ссылке с официального сайта.

Установите VBoxLinuxAdditions следующими командами:

sudo apt install gcc make linux-headers-6.1

sudo sh /media/cdrom0/VBoxLinuxAdditions.run

Осталось в настройках машины включить двунаправленный буфер обмена и дополнения заработают при следующей загрузке системы.

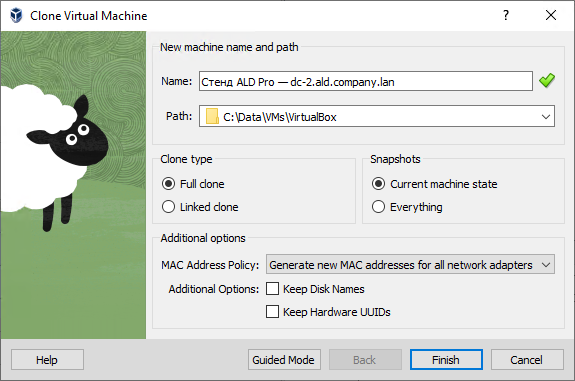

1.7. Клонируйте шаблон виртуальной машины

Перед выполнением клонирования рекомендуется завершить работу операционной системы из меню или командой poweroff утилиты systemctl:

systemctl poweroff

Запустите мастер клонирования командой из VirtualBox Manager. При выполнении клонирования укажите следующие параметры:

Имя: Шаблон - Стенд ALD Pro.

Путь: Оставьте по умолчанию.

Тип клонирования: Полное клонирование.

Цель клонирования: Состояние машины.

Политика MAC-адреса: Сгенерировать новые MAC-адреса всех сетевых адаптеров. Мы, конечно, не планируем загружать виртуальную машину непосредственно из шаблона, но лучше сразу сгенерировать новый MAC-адрес, чтобы полностью исключить вероятность конфликта адресов в будущем.

рис. 213 Клонирование шаблона виртуальной машины

Задание 2. Разверните первый контроллер домена

2.1. Настройте сетевой интерфейс для постоянной работы

Отключить службу NetworkManager следующими командами:

sudo systemctl stop NetworkManager

sudo systemctl disable NetworkManager

sudo systemctl mask NetworkManager

systemctl status NetworkManager

После выполнения последней команды status в терминале отобразится информация о том, что служба NetworkManager остановлена (inactive), и запустить ее не получится, т.к. она замаскирована (masked):

...

localadmin@astra:~@ systemctl status NetworkManager

o NetworkManager.service

Loaded: masked (Reason: Unit NetworkManager.service is masked.)

Active: inactive (dead) since Mon 2024-01-15 11:49:50 MSK; 1s ago

Main PID: 509 (code=exited, status=0/SUCCESS)

CPU: 264ms

Завершить работу аплета и удалить пакет network-manager следующими командами:

sudo kill $(pidof nm-applet)

sudo apt remove network-manager

Для настройки сетевого интерфейса вы можете открыть файл /etc/network/interfaces напрямую:

sudo nano /etc/network/interfaces

Содержимое файла после редактирования должно стать следующим (новые строки отмечены цветом):

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface

auto lo

iface lo inet loopback

# Настройка eth0

auto eth0

iface eth0 inet static

address 10.0.1.11

netmask 255.255.255.0

gateway 10.0.1.1

Чтобы применить новые настройки, достаточно перезапустить службу networking командой systemctl restart networking. Может потребоваться также очистить старое соединение командой ip addr flush dev <имя устройства>:

sudo ip addr flush dev eth0

sudo systemctl restart networking

Проверить работу сети можно с помощью утилиты ping:

localadmin@astra:~$ ping 77.88.8.8 -c 4

PING 77.88.8.8 (77.88.8.8) 56(84) bytes of data.

64 bytes from 77.88.8.8: icmp_seq=1 ttl=54 time=91.3 ms

64 bytes from 77.88.8.8: icmp_seq=2 ttl=54 time=91.6 ms

. . .

Удалить комментарий от NetworkManager из файла /etc/resolv.conf, содержимое файла должно быть следующим:

localadmin@astra:~$ cat /etc/resolv.conf

nameserver 77.88.8.8

Проверьте разрешение имен с помощью утилиты ping, обращаясь к серверу по имени:

localadmin@astra:~$ ping dl.astralinux.ru -c 4

PING dl.astralinux.ru (51.250.6.116) 56(84) bytes of data.

64 bytes from 51.250.6.116 (51.250.6.116): icmp_seq=1 ttl=52 time=31.9 ms

64 bytes from 51.250.6.116 (51.250.6.116): icmp_seq=2 ttl=52 time=27.2 ms

. . .

2.2. Настройте репозитории продукта ALD Pro

Чтобы подключить репозиторий ALD Pro нужно открыть еще несуществующий файл /etc/apt/sources.list.d/aldpro.list на редактирование командой:

sudo nano /etc/apt/sources.list.d/aldpro.list

И сохранить в нем следующую строку:

deb https://dl.astralinux.ru/aldpro/frozen/01/3.0.0/ 1.7_x86-64 main base

После изменение настроек репозиториев не забудьте обновить индекс пакетов:

sudo apt update

2.3. Настройте имя контроллера домена

Выполните команду:

sudo hostnamectl set-hostname dc-1.ald.company.lan

Приведите содержимое файла /etc/hosts к следующему состоянию:

127.0.0.1 localhost.localdomain localhost

10.0.1.11 dc-1.ald.company.lan dc-1

2.4. Установите пакеты контроллера домена

Выполните следующую команду для установки контроллера домена с модулями глобального каталога и синхронизации:

sudo DEBIAN_FRONTEND=noninteractive \

apt-get install -y -q aldpro-mp aldpro-gc aldpro-syncer

Сразу после установки пакетов удалите локатор библиотеки libkrb5 следующей командой:

sudo rm /usr/lib/x86_64-linux-gnu/krb5/plugins/libkrb5/winbind_krb5_locator.so

Прежде чем продолжить, ознакомьтесь с журналом пакетного менеджера в файле /var/log/apt/term.log на наличие ошибок:

sudo grep 'error:' /var/log/apt/term.log

2.5. Выполните повышение роли сервера до контроллера домена

Выполните повышение роли сервера следующими командами:

sudo aldpro-server-install --host dc-1 --domain ald.company.lan \

--ip 10.0.1.11 --setup_gc --setup_syncer --no-reboot

Убедитесь, что теперь DNS-запросы обрабатываются собственной службой BIND9:

$ cat /etc/resolv.conf

# auto-generated by IPA installer

search ald.company.lan

nameserver 127.0.0.1

Контроллер домена готов к работе, осталось только перезагрузить сервер:

sudo reboot

После загрузки контроллера выберите в первом выпадающем списке значение ald.company.lan вместо Этот компьютер и войдите в систему из-под учетной записи доменного администратора admin с высоким уровнем целостности 63, который будет предложен по умолчанию:

рис. 214 Вход в систему под доменной учетной записью

2.6. Проверьте базовые функции домена

2.6.1. Проверьте доменные службы

Проверьте в первую очередь доступность клиентской службы SSSD:

systemctl status sssd

Результат проверки:

localadmin@dc-1:~$ systemctl status sssd

o sssd.service - System Security Services Daemon

Loaded: loaded (/lib/systemd/system/sssd.service; enabled; vendor preset: enabled)

Active: active (running) since Sat 2025-04-07 09:49:16 MSK; 17min ago

...

При необходимости перезапустите службу командой sudo systemctl restart sssd, повторите вход в систему доменным пользователем еще раз и проверьте новые записи в журналах /var/log/auth.log` и /var/log/messages.

Далее проверьте на сервере состояние доменных служб утилитой ipactl:

sudo ipactl status

Результат проверки:

localadmin@dc-1:~$ sudo ipactl status

Directory Service: RUNNING

krb5kdc Service: RUNNING

kadmin Service: RUNNING

named Service: RUNNING

httpd Service: RUNNING

ipa-custodia Service: RUNNING

smb Service: RUNNING

winbind Service: RUNNING

ipa-otpd Service: RUNNING

ipa-dnskeysyncd Service: RUNNING

ipa: INFO: The ipactl command was successful

При необходимости перезапустите доменные службы командой sudo ipactl restart, повторите вход в систему доменным пользователем еще раз и проверьте новые записи в журналах /var/log/auth.log` и /var/log/messages.

2.6.2. Проверьте Kerberos-аутентификацию

При успешном входе в систему доменным пользователем в связке ключей должен появиться TGT-билет, что можно проверить с помощью команды klist:

admin@dc-1:~$ klist

Ticket cache: KEYRING:persistent:1902000000:krb_ccache_BUoysxG

Default principal: admin@ALD.COMPANY.LAN

Valid starting Expires Service principal

07.08.2025 12:29:42 08.08.2025 12:01:56 krbtgt/ALD.COMPANY.LAN@ALD.COMPANY.LAN

Для уничтожения билетов используется команда kdestroy, после выполнения которой мы увидим, что в связке ключей кэш больше не найден:

admin@dc-1:~$ kdestroy

admin@dc-1:~$ klist

klist: Credentials cache keyring 'persistent:1902000000:krb_ccache_BUoysxG' not found

Для запроса нового TGT-билета на доменного пользователя admin воспользуемся утилитой kinit. Как мы видим, после прохождения успешной Kerberos-аутентификации нам был выдан новый TGT-билет:

admin@dc-1:~$ kinit admin

Password for admin@ALD.COMPANY.LAN: ********

admin@dc-1:~$ klist

Ticket cache: KEYRING:persistent:1902000000:krb_ccache_BUoysxG

Default principal: admin@ALD.COMPANY.LAN

Valid starting Expires Service principal

07.08.2025 12:31:42 08.08.2025 11:59:45 krbtgt/ALD.COMPANY.LAN@ALD.COMPANY.LAN

Выполните аутентификацию через алиас root, используя пароль пользователя admin:

admin@dc-1:~$ kdestroy

admin@dc-1:~$ sudo kinit

Password for root@ALD.COMPANY.LAN:

admin@dc-1:~$ klist

Ticket cache: KEYRING:persistent:1965600000:krb_ccache_o2glwGp

Default principal: root@ALD.COMPANY.LAN

Valid starting Expires Service principal

07.08.2025 13:16:02 08.08.2025 12:31:18 krbtgt/ALD.COMPANY.LAN@ALD.COMPANY.LAN

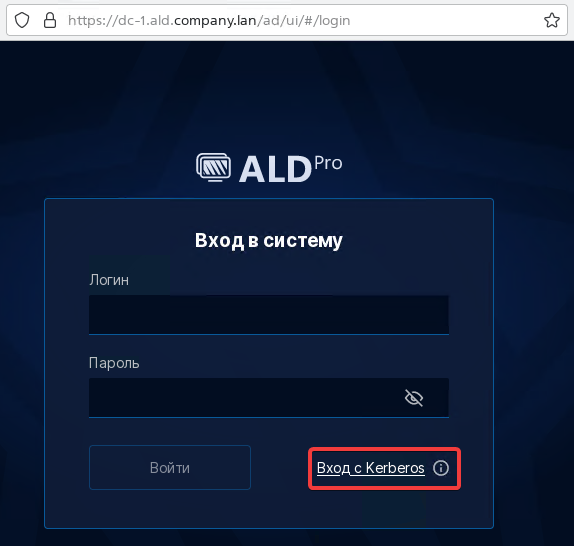

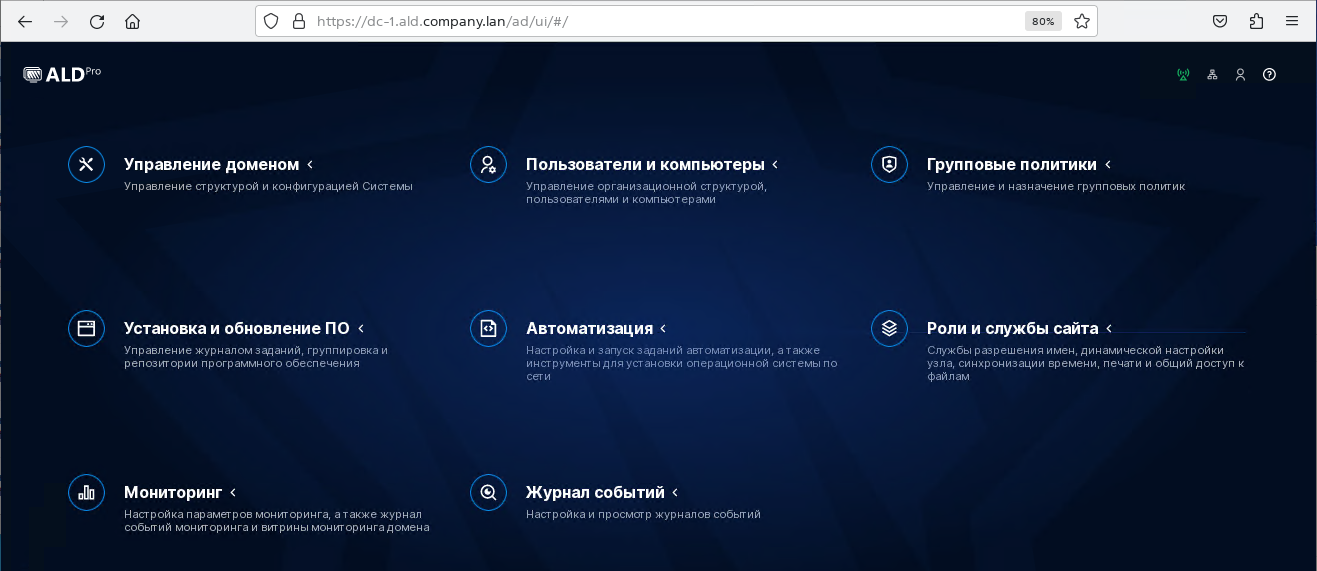

2.6.3. Проверьте портал управления и настройте домашнюю страницу

Для входа на портал управления откройте на контроллере домена страницу https://dc-1.ald.company.lan в браузере Mozilla Firefox и перейдите по ссылке для выполнения прозрачной Kerberos-аутентификации.

рис. 215 Прозрачная Kerberos-аутентификация на портале

рис. 216 Портал управления ALD Pro после успешного входа

Проверьте, что в связке ключей текущего пользователя появится сервисный билет на доступ к службе HTTP/dc-1.ald.company.lan.

admin@dc-1:~$ klist

Ticket cache: KEYRING:persistent:1902000000:krb_ccache_BUoysxG

Default principal: admin@ALD.COMPANY.LAN

Valid starting Expires Service principal

07.08.2025 12:32:23 08.08.2025 11:59:45 HTTP/dc-1.ald.company.lan@ALD.COMPANY.LAN

07.08.2025 12:31:42 08.08.2025 11:59:45 krbtgt/ALD.COMPANY.LAN@ALD.COMPANY.LAN

Выполните очистку кэша командой kdestroy, откройте еще одно окно браузера FireFox и убедитесь, что доступ к порталу будет предоставлен без повторной Kerberos-аутентификации, поэтому валидный TGT-билет не потребуется и сервисный билет на доступ к HTTP-службе в связке ключей не появится.

2.7. Выполните дополнительную настройку DNS-службы

2.7.1. Отключите DNSSEC и запретите рекурсивные запросы

Откройте файл /etc/bind/ipa-options-ext.conf на редактирование командой:

sudo nano /etc/bind/ipa-options-ext.conf

И приведите его содержание к следующему виду:

dnssec-validation no;

allow-recursion { any; };

allow-query-cache { any; };

Для применения изменений необходимо перезапустить DNS-службу на контроллере домена:

sudo systemctl restart bind9-pkcs11.service

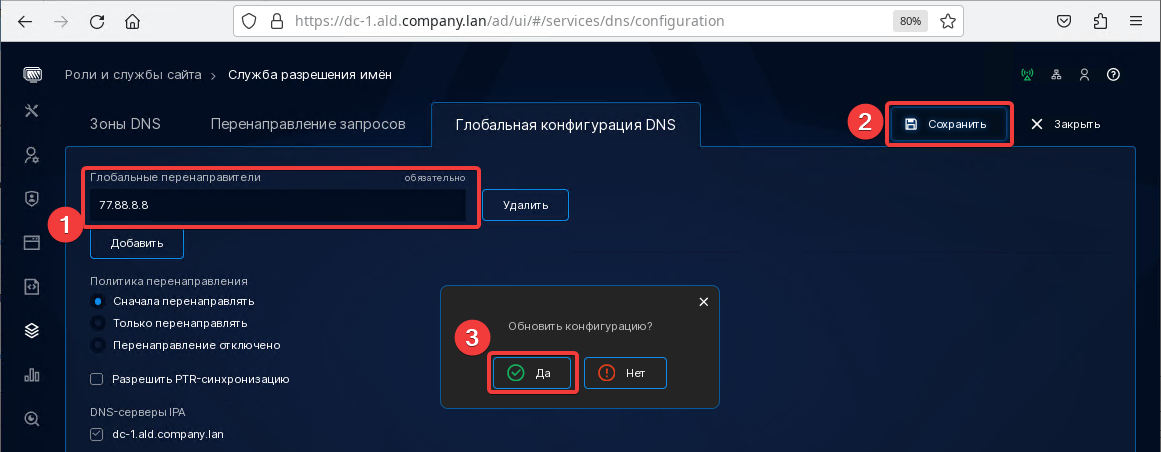

2.7.2. Настройте глобальный перенаправитель DNS-запросов

Откройте на портале управления страницу .

Нажмите кнопку в списке глобальных перенаправителей и введите адрес DNS-сервера от Яндекс 77.88.8.8.

В качестве политики перенаправления выберите «Только перенаправлять», в этом случае BIND9 будет запрашивать ответ только у перенаправителя.

По завершению редактирования настроек нажмите кнопку , чтобы изменения вступили в силу.

рис. 217 Глобальная конфигурация DNS

Проверить настройки DNS-службы можно из командной строки:

ipa dnsconfig-show

Результат выполнения команды:

admin@dc-1:~$ ipa dnsconfig-show

Глобальные перенаправители: 77.88.8.8

Политика перенаправления: only

Разрешить PTR-синхронизацию: FALSE

DNS-серверы IPA: dc-1.ald.company.lan

Установим пакет tcpdump командой sudo apt install tcpdump и запустим в отдельном окне терминала перехват всех пакетов, в которых фигурирует 53-й порт:

sudo tcpdump port 53

Осталось проверить, что будет происходить при преобразовании DNS-имени dl.astralinux.ru в IP-адрес, например, с помощью утилит host, ping, nslookup или dig:

host dl.astralinux.ru

В окне сниффера можно увидеть, что запрос был направелен на глобальный перенаправитель dns.yandex.ru, и в ответ был получен IP-адрес 130.193.50.59:

$ sudo tcpdump port 53

...

15:36:12.154912 IP dc-1.ald.company.lan.41938 > dns.yandex.ru.domain: 5409+% [1au] PTR? 8.8.88.77.in-addr.arpa. (63)

15:36:12.160096 IP dns.yandex.ru.domain > dc-1.ald.company.lan.40646: 62590 1/0/1 A 130.193.50.59 (61)

...

Задание 3. Присоедините компьютер к домену

3.1. Подготовьте виртуальную машину

Для создания рабочей станции выберите виртуальную машину Шаблон - Стенд ALD Pro и запустите мастер клонирования командой из меню VirtualBox Manager. При выполнении клонирования укажите следующие параметры:

Имя: pc-1.ald.company.lan - Стенд ALD Pro.

Путь: Оставьте по умолчанию.

Тип клонирования: Полное клонирование.

Цель клонирования: Состояние машины.

Политика MAC-адреса: Сгенерировать новые MAC-адреса всех сетевых адаптеров.

После клонирования машины оптимизируйте объем вычислительных ресурсов, изменив требуемые параметры RAM и CPU.

Сгенерируем новый идентификатор машины, чтобы при необходимости использования динамической настройки от DHCP она получала собственный IP-адрес:

sudo rm -fv /etc/machine-id

sudo rm -fv /var/lib/dbus/machine-id

sudo dbus-uuidgen --ensure

sudo systemd-machine-id-setup

Сгенерируем новые ssh-ключи, чтобы у всех компьютеров они были разными:

sudo rm -fv /etc/ssh/ssh_host_*

sudo ssh-keygen -A -v

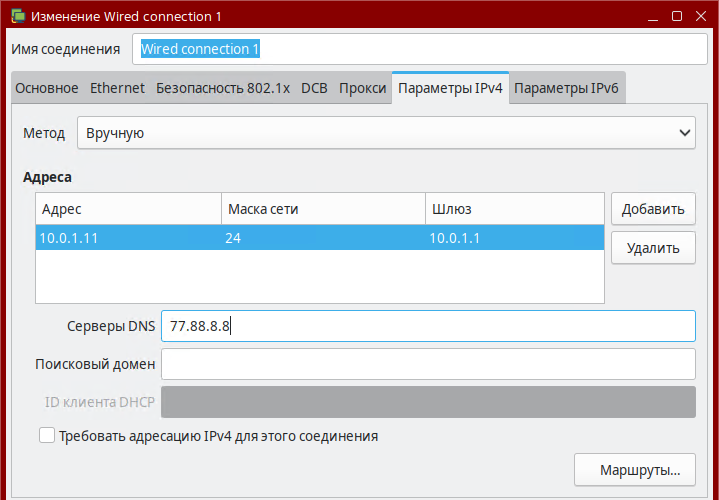

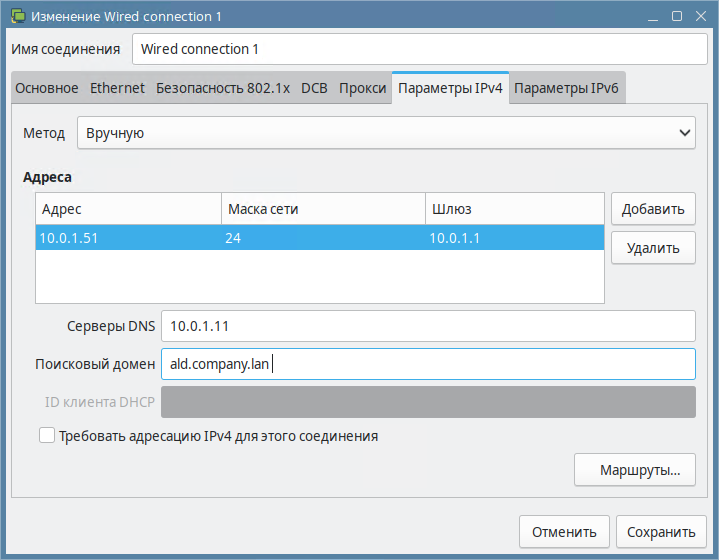

3.2. Настройте сетевой интерфейс для постоянной работы

Откройте настройки сети в апплете NetworkManager и на вкладке «Параметры IPv4» установите значения:

Метод: Вручную.

Адрес: 10.0.1.51 (в соответствии с описанием тестового стенда).

Маска: 24 или 255.255.255.0.

Шлюз: 10.0.1.1 (адресом шлюза VirtualBox является первый IP-адрес сети).

Серверы DNS: 10.0.1.11 (адрес dc-1.ald.company.lan).

Поисковый домен: ald.company.lan (это значение будет добавляться к коротким именам).

рис. 218 Настройка сети на рабочей станции

Для применения новых настроек необходимо выключить и повторно включить поддержку сети в контекстном меню апплета.

3.3. Настройте репозитории продукта ALD Pro

Установите для файла /etc/apt/sources.list следующее содержимое:

deb https://dl.astralinux.ru/astra/frozen/1.7_x86-64/1.7.7/uu/2/repository-base/ 1.7_x86-64 main contrib non-free

deb https://dl.astralinux.ru/astra/frozen/1.7_x86-64/1.7.7/uu/2/repository-extended/ 1.7_x86-64 main contrib non-free

Установите для файла /etc/apt/sources.list.d/aldpro.list следующее содержимое:

deb https://dl.astralinux.ru/aldpro/frozen/01/3.0.0/ 1.7_x86-64 main base

После изменение настроек репозиториев не забудьте обновить индекс пакетов:

sudo apt update

3.4. Установите пакеты клиентской части

Теперь система готова к установке пакетов клиентской части ALD Pro. Для этого выполните команду:

sudo DEBIAN_FRONTEND=noninteractive \

apt-get install -y -q aldpro-client

3.5. Проверьте имя хоста на уникальность

Проверьте желаемое имя на уникальность можно с помощью утилиты host:

admin@dc-1:~$ host pc-1.ald.company.lan

Host pc-1.ald.company.lan not found: 3(NXDOMAIN)

3.6. Выполните ввод компьютера в домен

Выполним присоединение компьютера к домену из консоли следующими командами:

sudo /opt/rbta/aldpro/client/bin/aldpro-client-installer \

--host pc-1 --domain ald.company.lan --account admin --gui

Посмотрите ключи хоста из файла /etc/krb5.keytab с помощью утилиты klist:

localadmin@pc-1:~$ sudo klist -ket

Keytab name: FILE:/etc/krb5.keytab

KVNO Timestamp Principal

---- ------------------- ------------------------------------------------------

1 07.08.2025 14:36:35 host/pc-1.ald.company.lan@ALD.COMPANY.LAN (aes256-cts-hmac-sha1-96)

1 07.08.2025 14:36:35 host/pc-1.ald.company.lan@ALD.COMPANY.LAN (aes128-cts-hmac-sha1-96)

Для того чтобы изменения вступили в силу, требуется выполнить перезагрузку компьютера:

sudo reboot

После перезагрузки войдите в систему, используя учетную запись администратора домена. Для первого входа в систему доменной учетной записью нужен будет доступ к контроллеру домена, а в дальнейшем проверка аутентичности возможна будет через кэш службы sssd. Подробно о том, как служба SSSD встраивается в PAM и NSS для обеспечения работы компьютера в домене, смотрите Модуль 5. Работа Linux-компьютера в домене.

Задание 4. Выполните вывод компьютера из домена

Выполните вывод компьютера из домена следующими командами:

sudo kinit admin

sudo /opt/rbta/aldpro/client/bin/aldpro-client-installer --remove --gui

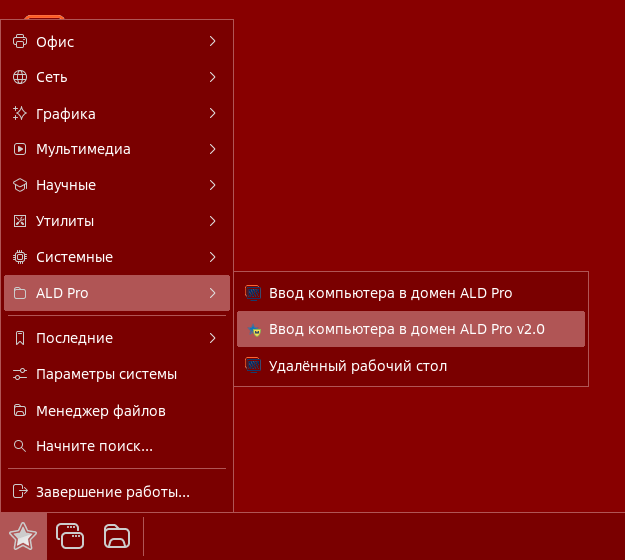

Задание 5. Присоедините компьютер к домену графической утилитой

Для присоединения компьютера к домену выполните следующие действия:

Скачайте архив с deb-пакетом

по прямой ссылкеили из личного кабинета и установите его следующей командой:

sudo DEBIAN_FRONTEND=noninteractive \

apt-get install -y -q ./aldpro-join_2.0-2_amd64.deb

Запустите утилиту из меню , ярлык выполняет команду

aldpro-join --gui.

рис. 219 Запуск приложения для присоединения к домену v2.0

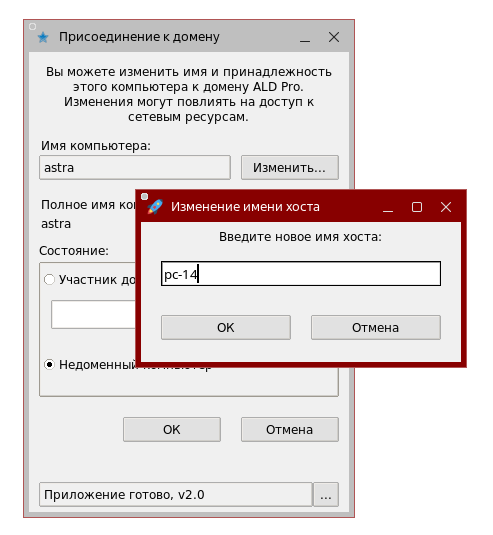

Чтобы изменить имя компьютера, нажмите кнопку напротив имени компьютера и установите желаемое значение, например,

pc-14.

рис. 220 Изменение имени компьютера

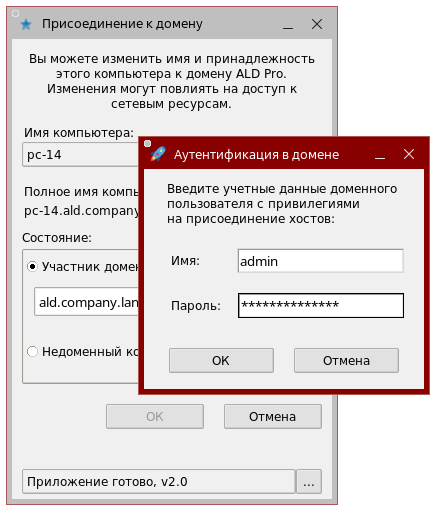

Установите переключатель в положение «Участник домена ALD Pro» и введите имя домена, например, ald.company.lan. Нажмите кнопку , чтобы начать присоединение компьютера к домену.

В окне аутентификации введите учетные данные доменного администратора. Это может быть пользователь

admin, но можно создать отдельную учетную запись, привилегий которой будет достаточно только для ввода машин в домен.

рис. 221 Ввод имени администратора домена для присоединения компьютера

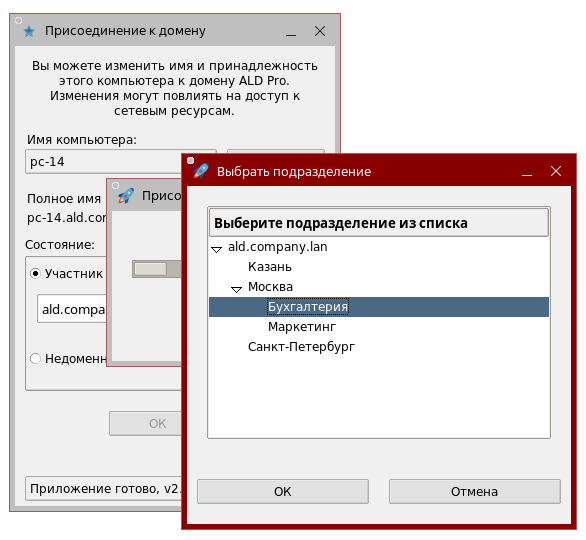

Выберите организационное подразделение, в котором требуется создать учетную запись компьютера.

рис. 222 Выбор организационного подразделения

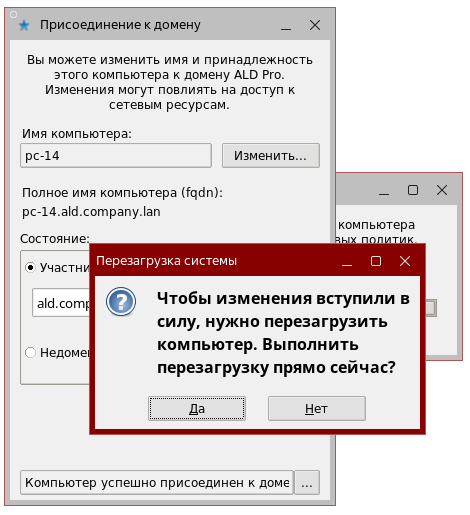

Если процедура присоединения компьютера ALSE к домену прошла успешно, вы увидите соответствующее уведомление. Обратите внимание, что утилита сразу применяет групповые политики, политики ПО и задания автоматизации, поэтому процедура может занять некоторое время, наберитесь терпения.

рис. 223 Выполните перезагрузку системы

После перезагрузки компьютера вам станет доступен вход в систему доменным пользователем.

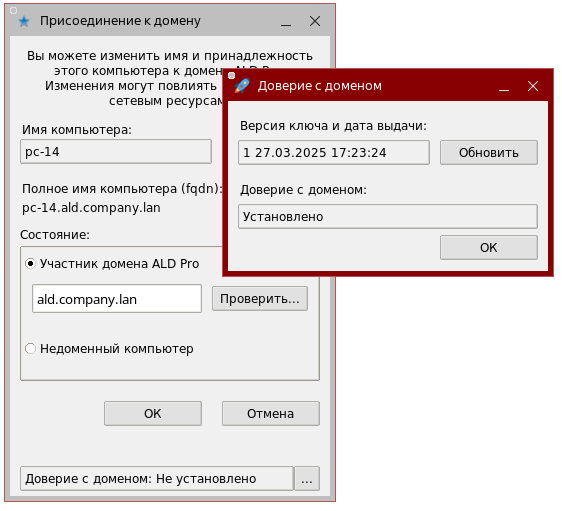

Задание 6. Проверьте доверие с доменом и сбросьте пароль

Чтобы проверить актуальность пароля, нажмите кнопку напротив имени домена. В поле будет отображать значение в следующем формате: <Версия пароля> <Дата изменения пароля> <Время изменения пароля>.

рис. 224 Проверка доверия с доменом

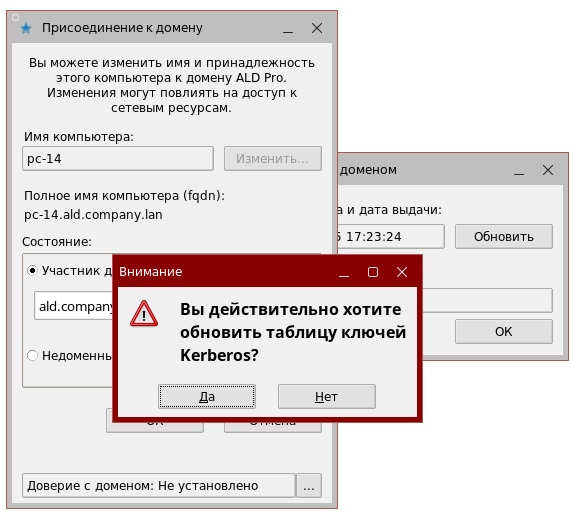

Нажмите кнопку , чтобы установить компьютеру новый пароль и сохранит его в файл /etc/krb5.keytab.

рис. 225 Обновление пароля компьютера

Задание 7. Присоедините компьютер к домену учетной записью с ограниченными правами

Создайте новую роль и добавьте ей все необходимые права доступа:

ipa privilege-add 'Host Creation' \

--desc='Создание новых хостов в домене'

ipa privilege-add-permission 'Host Creation' \

--permissions='System: Add Hosts'

ipa role-add 'Enrollment Manager' \

--desc='Участники имеют право создавать хосты и присоединять их к домену'

ipa role-add-privilege 'Enrollment Manager' \

--privileges='Host Creation' \

--privileges='Host Enrollment'

Создайте пользователя пользователя Tech Support Engineer и назначьте ему роль Enrollment Manager:

ipa user-add tse --first='Tech Support' --last='Engineer' --random

ipa role-add-member 'Enrollment Manager' --users=tse

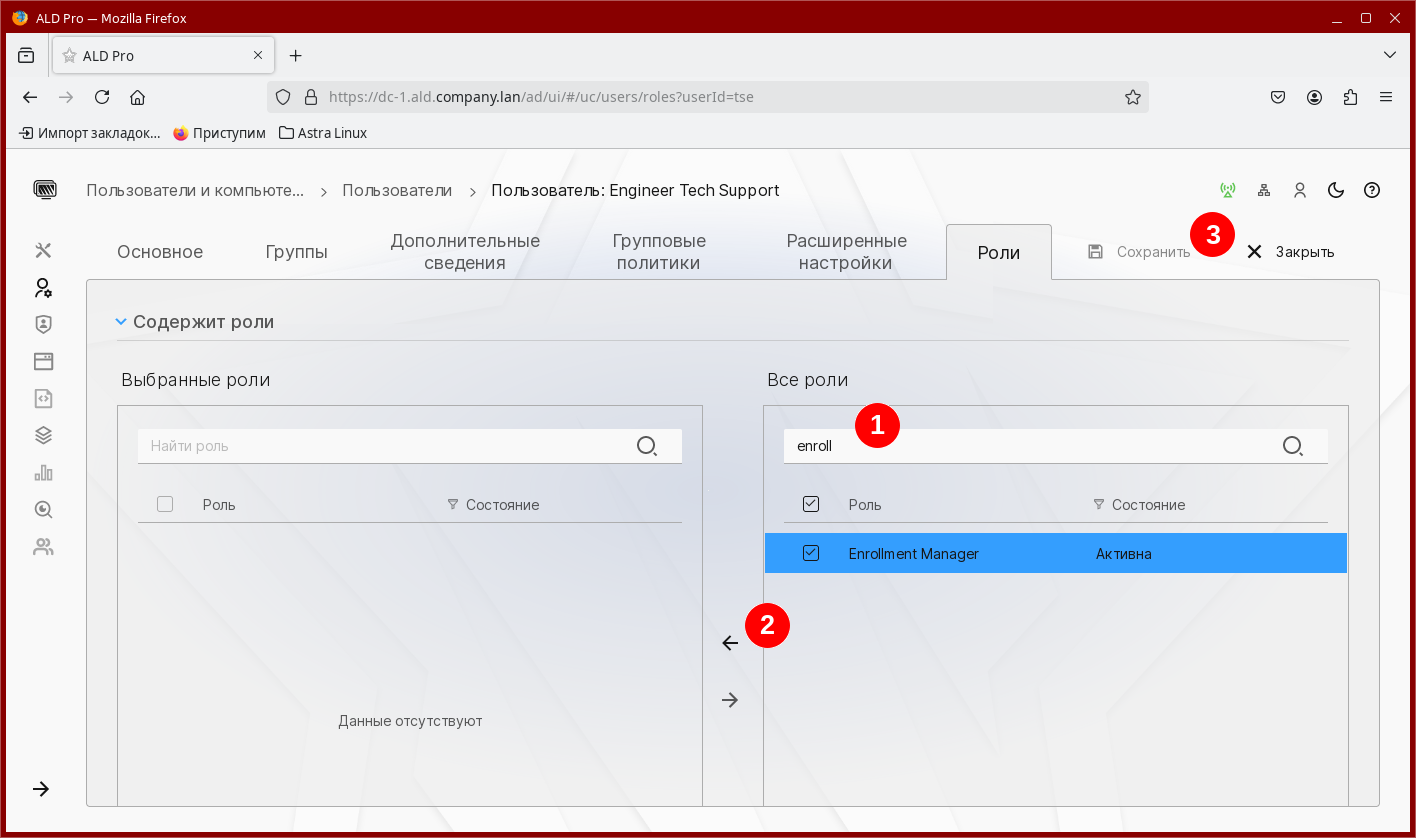

А можно назначить роль и через веб-интерфейс на вкладке страницы :

Найдите нужную запись в списке всех ролей с помощью поиска по подстроке «enroll».

Кликните по стрелке «влево», чтобы перенести найденную запись в список назначенных (выбранных) ролей.

Нажать кнопку , чтобы зафиксировать изменения.

рис. 226 Назначение роли «Enrollment Manager»

Проверьте возможность присоединения компьютера к домену с использованием учетной записи пользователя tse.

Задание 8. Присоедините компьютер к домену с помощью одноразового пароля

Создайте учетную запись хоста с помощью команды ipa host-add, используя ключ --random для генерации одноразового пароля:

ipa host-add pc-2.ald.company.lan --random --ip-address=10.0.1.52 \

--force --department='ou=Московский офис,ou=ald.company.lan,cn=orgunits,cn=accounts,dc=ald,dc=company,dc=lan'

В результате выполнения команды будет создана учетная запись компьютера, которой будет назначен одноразовый пароль для присоединения к домену:

admin@dc-1:~$ ipa host-add pc-2.ald.company.lan --random --ip-address=10.0.1.52 \

> --force --department='ou=Московский офис,ou=ald.company.lan,cn=orgunits,cn=accounts,dc=ald,dc=company,dc=lan'

------------------------------------

Добавлен узел "pc-2.ald.company.lan"

------------------------------------

Имя узла: pc-2.ald.company.lan

Случайный пароль: 2LyXwGJItweZbvJP3LLqFCT

Link to department: ou=Московский

офис,ou=ald.company.lan,cn=orgunits,cn=accounts,dc=ald,dc=company,dc=lan

Link to head department: Московский офис

Пароль: True

Таблица ключей: False

Managed by: pc-2.ald.company.lan

Присоедините компьютер pc-2 к домену, используя одноразовый пароль самой машины:

sudo /opt/rbta/aldpro/client/bin/aldpro-client-installer --host pc-2 \

--domain ald.company.lan --pc --password '2LyXwGJItweZbvJP3LLqFCT' \

--gui --force